Vielleicht widersprechen Sie der Überschrift jetzt, denn oft verbindet man mit Risikoanalysen zur IT Security hohen Analyseaufwand und als Ergebnis stehen dann aufwändige und teure Maßnahmen im Raum.

Dass das nicht so sein muss, sondern sogar Kosten vermieden werden können, zeigt das folgende Beispiel aus einem Kundenprojekt der Adiccon.

Konkret ging es dabei um ein privates mit Verschlüsselungskomponenten betriebenes VPN für dessen Aufbau und Betrieb der Versand dieser Geräte von einer Zentralstelle zu den einzelnen Lokationen erforderlich ist (Erstinbetriebnahme am VPN sowie HW Tausch aus betrieblichen Gründen). Dabei ging es um die Frage, ob für das nötige Sicherheitsniveau der Standardversand per Logistikdienstleister ausreichend ist oder es vielmehr notwendig ist, einen versiegelten Versand durchzuführen.

Die Durchführung einer Risikoanalyse führte zunächst zu den bereits erwähnten Bedenken bezüglich des hohen Analyseaufwands, da solche Risikoanalysen doch die vollständige Erfassung und Bewertung aller Objekte im Unternehmen (z.B. alle IT Services) zu Grunde legen.

Das muss aber nicht zwingend so sein. So wurde in diesem Fall eine vereinfachte Risikoanalyse vorgeschlagen, mit der der genannte Einzelfall so weit wie möglich isoliert bewertet wurde. Es wurden also nur die unmittelbaren Gefährdungen, die beim Versand dieser Verschlüsselungskomponenten für die Netzsicherheit bestehen, betrachtet.

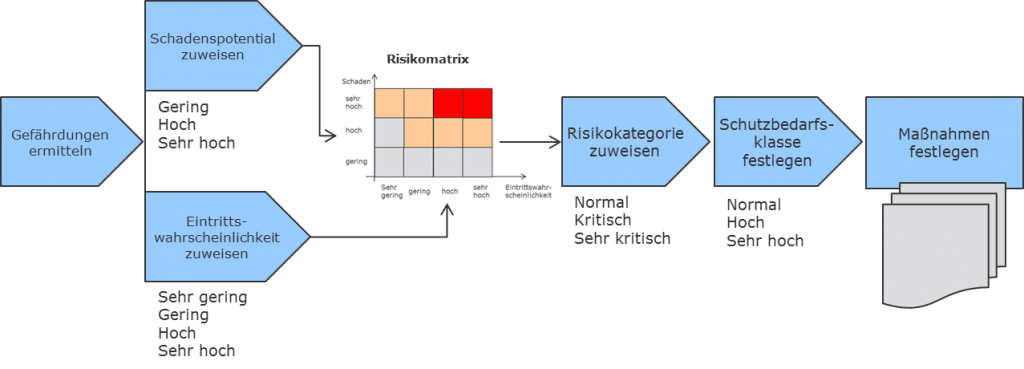

Eine Kurzdarstellung der Vorgehensweise zeigt die nachfolgende Grafik:

Zur Vereinfachung wurde bei der Risikoanalyse mit einem Stufenmodell gearbeitet, das jeweils Rubriken für die einzelnen Bewertungen festlegte. Kernstück ist die Risikomatrix, die die Risikokategorie jeder Gefährdung als Kombination von Schadenspotential und Eintrittswahrscheinlichkeit definiert. Jeder Risikokategorie wurde eine Schutzbedarfsklasse zugeordnet. In diesem Fall konnte der Kunde für sein VPN mindestens den Grundschutz gemäß BSI sicherstellen, was somit der Schutzbedarfsklasse „normal“ entsprach und im Umkehrschluss bedeutete, dass für Objekte mit dieser Schutzbedarfsklasse keine weiteren Maßnahmen erforderlich waren.

Gefährdungen

Es wurden im Wesentlichen zwei Gefährdungen identifiziert:

- Verlust / Diebstahl

Verlust der Verschlüsselungskomponente oder Diebstahl der Ladung des Versandfahrzeugs. - Manipulation während Versand

Eine Verschlüsselungskomponente kommt auf dem Versandweg temporär in die Hände von Angreifern, wird von diesen manipuliert und wieder in das Versandfahrzeug verbracht, so das ein manipuliertes Gerät vor Ort installiert wird.

Jeder Gefährdung wurde ein Schadenspotential und eine Eintrittswahrscheinlichkeit zugewiesen. Zur Vereinfachung wurden diese in definierte Stufen eingeteilt.

Schadenspotential

Für das Schadenspotential wurden die Stufen „normal“, „hoch“ und „sehr hoch“ festgelegt.

Für die Zuordnung der Schadensstufen wurde sich an einem Beispiel aus dem BSI Dokument „Managementsysteme zur Informationssicherheit gem. BSI Standard 100-1 orientiert. Die Schadenshöhen müssen generell von jedem Unternehmen individuell festgelegt werden (durch Geschäftsführung oder Risikomanagement), in diesem Fall waren die im BSI Beispiel genannten Werte passend und wurden daher übernommen.

| normal | Schäden sind begrenzt und überschaubar: bis 300.000€ |

| hoch | Schäden sind beträchtlich: 300.000 € bis 1 Mio. € |

| sehr hoch | Schäden sind existenziell bedrohlich und katastrophal: ab 1 Mio. € |

Schadenspotential Gefährdung 1) Verlust / Diebstahl

Sollte jemand eine beim Versand verloren gegangene Verschlüsselungskomponente finden, kann er damit keinen weiteren Schaden anrichten. Selbst bei gezieltem Diebstahl ist damit kein Eindringen in das VPN möglich. Der Schaden beläuft sich nur auf die HW und den Zeitverlust für die Installation vor Ort.

Das Schadenspotential wurde als „gering“ eingestuft.

Schadenspotential Gefährdung 2) Manipulation während Versand

In diesem Fall wäre ein unbemerktes Eindringen in das VPN und das Ausschleusen von verschlüsselten Daten aus dem VPN möglich. Art, Menge, Schutzbedarf der Daten und die Dauer des Datenabflusses sind hier nicht überschaubar. Eine Einstufung „hoch“ oder „sehr hoch“ steht damit zur Diskussion. Sollte die Einstufung „sehr hoch“ hier gelten, müsste also ein für den Kunden existenziell bedrohlicher und katastrophaler Schaden auftreten. Um sich hier orientieren zu können, wurden Bedrohungsszenarien betrachtet, die unter „sehr hoch“ einzustufen sind. Ein Szenario wäre zum Beispiel das Eindringen von Angreifern in die Schlüsselverwaltung und Kompromittierung der Schlüssel, so dass die übertragenen Daten auf allen Verbindungen z.B. nicht mehr lesbar sind. Dies wäre ein durchaus existenzielles Schadenspotential. Nach intensiver Diskussion kam man jedoch zu dem Schluss, dass es sich bei Gefährdung 2) um ein zwar nicht überschaubares aber nicht um ein existenziell bedrohliches Schadenspotential handelt.

Das Schadenspotential wurde damit als „hoch“ eingestuft.

Hinweis an dieser Stelle:

Die Erfahrung zeigt, dass generell eine Tendenz zu überhöhten Bewertungen besteht. Es ist daher immer wichtig, einen Blick auf das Gesamtsystem zu werfen und den Einzelfall mit anderen extremen Gefährdungen aus dem Gesamtumfeld zu vergleichen. Die Bewertung von Gefährdungen sollte daher am besten mit Beteiligten möglichst unterschiedlicher fachlicher Orientierung erfolgen.

Eintrittswahrscheinlichkeiten

Bei der Stufung der Eintrittswahrscheinlichkeiten war es sehr wichtig, belastbare Kennwerte zu finden. Ausgehend von der Gefährdung 1) (Verlust/Diebstahl) wurden Informationen über die Anzahl verloren gegangener Pakete auf dem Versandweg aus öffentlich zugänglichen Quellen erhoben. Mit den ermittelten Zahlen, ergab sich eine Wahrscheinlichkeit von 0,08% für Verlust/Diebstahl von Paketen. Konkret heißt das, von 1250 Pakten geht statistisch eins verloren. Bezogen auf die Anzahl der vom Kunden pro Jahr versendeten Pakete ergab sich eine Zahl von ein bis zwei Paketen pro Jahr. Die Eintrittswahrscheinlichkeit wurde damit als gering eingestuft.

Für die Einstufung der Gefährdung 2) (Manipulation während Versand), die ein gezielter Angriff auf den Versandweg darstellte, war klar, dass dies eine deutlich geringere Eintrittswahrscheinlichkeit hat. Hier wurde von einem Schadensereignis in mehr als 10 Jahren ausgegangen. Dies führte dazu, dass die Stufe „sehr gering“ als vierte Stufe für die Eintrittswahrscheinlichkeiten definiert wurde und diese der Gefährdung 2) zugewiesen wurde.

Risikomatrix

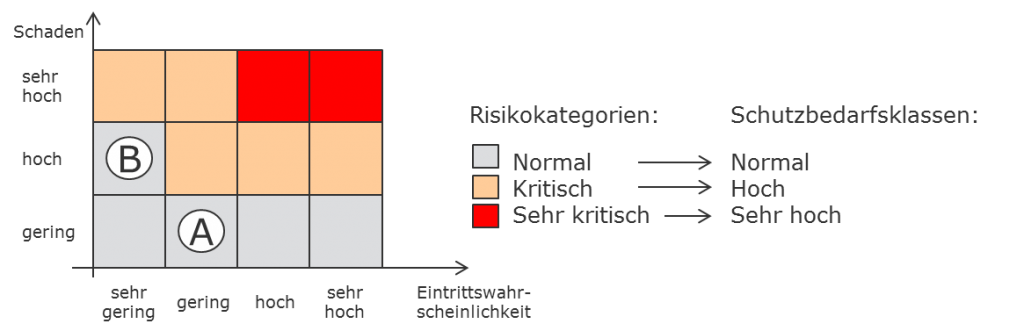

In der unten stehenden Risikomatrix wurden alle Kombinationen aus Schadens- und Eintrittswahrscheinlichkeitsstufen grafisch dargestellt. Die Farben kennzeichnen die Risikokategorien, die für das Sicherheitsniveau des Kunden festgelegt wurden und die daraus resultierenden Schutzbedarfsklassen.

In die Matrix eingezeichnet sind die beiden Gefährdungen. Man sieht, dass aufgrund der Eintrittswahrscheinlichkeit „sehr gering“ die Gefährdung B noch den Schutzbedarf „normal“ hat, was bedeutet, dass hierfür keine weiteren Maßnahmen zur Sicherstellung des geforderten Sicherheitsniveaus erforderlich sind.

Fazit

Ein versiegelter Versand der Verschlüsselungskomponenten ist nicht erforderlich. Die Risikoanalyse hat damit eine in der Diskussion befindliche Maßnahme, die nicht unerheblichen logistischen und finanziellen Aufwand zur Folge gehabt hätte, vermieden.

Zusammengefasst hier nochmals die wichtigsten Erkenntnisse aus dieser Analyse:

- Sie lässt eine strukturierte Diskussion der Gefährdungen mit Beteiligten möglichst unterschiedlicher fachlicher Orientierung zu und hilft dabei, den Blick auf das Gesamtsystem zu bewahren und aus dem Vergleich jeder einzelnen Gefährdung mit anderen Gefährdungen aus dem Gesamtumfeld ein objektiveres Bild über die Schadens- und Eintrittswahrscheinlichkeitspotentiale zu erhalten und keine überhöhten Bewertungen vorzunehmen.

- Sie kann, wie hier geschehen, auch in vereinfachter Form und dediziert auf einen bestimmen Einzelfall erfolgen, wenn das übrige Umfeld weiterhin mit berücksichtigt wird.

- Sie schafft Klarheit und Sicherheit in Bezug auf die erforderlichen Maßnahmen und sichert das für den Kunden benötigte Sicherheitsniveau objektiv ab. Hierbei können durchaus auch Aufwände vermieden werden, wie das hier geschilderte Beispiel zeigt.

Wenn Sie Fragen haben oder weitere Informationen wünschen, sind wir gerne für Sie da. Nehmen Sie Kontakt zu uns auf – wir freuen uns auf Sie!

Hinterlasse einen Kommentar